物联网安全导论笔记

因为我的课程考试内容只有写出缩写单词的全拼、翻译、名词解释、课后题,所以这里只写这些内容。

单词

第一部分 物联网安全概述

物联网安全需求分析、安全技术框架、密码与身份认证

- T2T,H2T,H2H: T=>Thing, H=>Human

- DAS: Direct Attached Storage, 直连存储

- NAS: Network Attached Storage, 网络附加存储

- SAN: Storage Area Network, 专用存储区域网络

- DCM: Device Connect Manage, 结合互联网

- PKI: Public Key Infrastructure, 公共密钥基础设施/公开密钥体系

- DOS: Denial of Service, 拒绝服务

- DDOS: Distributed Denial of Service, 分布式拒绝服务

- AKA: Authentication and Key Agreement, 认证与密钥协商

- AC: Asymmetric Cryptography, 非对称密钥密码体系

- CA: Certificate Authority, 证书颁发机构/电子签证机关

- DSA: Digital Signature Algorithm, 数字签名算法

- DEA: Data Encryption Algorithm, 数据加密算法

- SET: Secure Electronic Transaction, 安全电子交易协议

- PKG: Private Key Generation, 私钥生成中心

- RBAC: Role-Based Access Control, 基于角色的访问控制

- ABAC: Attribute Base Access Control, 基于属性的访问控制

- DES: Data Encryption Standard, 数据加密标准

- AES: Advanced Encryption Standard, 高级加密标准

- MD5: Message Digest Algorithm 5, 信息摘要算法第五版

- SHA: Secure Hash Algorithm, 安全散列算法

- IDEA: International Data Encryption Algorithm, 国际数据加密算法

- MAC: Message authentication code, 消息认证码

- asymmetric cryptography: 非对称密码学

- digital signature: 数字签名

- sniffer: 数据嗅探/窃听

第二部分 物联网感知识别层安全

RFID系统安全与隐私、无线传感器网络安全

- RFID: Radio Frequency Identification, 射频识别

- MITM: Man-in-the-Middle Attack, 中间人攻击

- EPC: Electronic Product Code, 产品电子代码

第三部分 物联网网络构建层安全

无线通信网络安全、互联网网络安全

- WLAN: Wireless Local Area Network, 无线局域网

- WAP: Wireless Application Protocol, 无线应用协议

- WML: Wireless Markup Language, 无线标记语言

- SSID: Service Set Identifier, 服务集标识

- WEP: Wired Equivalent Privacy, 有线等效保密

- UWB: Ultra Wide Band, 超宽带

- IPSec: Internet Protocol Security

- IKE: Internet key exchange, 网络密钥交换

- SA: Security Association, 安全联盟

- VPN: Virtual Private Network, 虚拟专用网络

- QoS: Quality of Service, 服务质量

- RFC: Request For Comments, 请求注解

- SSL: Secure Sockets Layer, 安全套接字协议

- TLS: Transport Layer Security, 安全传输层协议

- WTLS: Wireless Transport Layer Security, 无线传输层协议

- SSH: Secure Shell, 安全外壳协议

第四部分 物联网管理服务层安全

中间件与云计算安全

- OLTP: on-line transaction processing, 联机事务处理

- OLAP: On-Line Analytical Processing, 翻译为联机分析处理

- ESB: Enterprise Service Bus, 企业服务总线

- TPM: Transaction Processing Monitor, 事务处理监控器

- DCE: Distributed Computing Environment, 分布式计算环境

- RPC: Remote Procedure Call, 远程过程调用

- ORB: Object Request Broker, 对象请求代理

- API: Application Programming Interface, 应用程序接口

- SaaS: Software-as-a-Service, 软件即服务

- PaaS: Platform as a Service, 平台即服务

- IaaS: Infrastructure as a Service, 基础设施即服务

- DDBS: Distributed Database System, 分布式数据库

拓展一下CaaS、FaaS,分别代表Container,Function,容器即服务、函数即服务

第五部分 互联网综合应用层安全

信息隐蔽技术、位置信息与隐私保护

- LSB: Least Significant Bit, 最低有效位/最低比特位替换

- LBS: Location Based Services, 基于位置的服务

- PPV: Pay-Per-View

- VOD: Video on Demand

- GSM: Global System for Mobile Communications, 全球移动通信系统

- CDMA: Code Division Multiple Access, 码分多址

- GIS: Geographic Information System, 地理信息系统

- PSAP: Public Safety Access Point, 公共安全应答点

- AOA: Angle-of-Arrival, 到达角度测距

- TDOA: Time Difference of Arrival, 到达时间差

- MLC: Mobile Location Centre, 移动定位中心

- SMC: Secure Multi-Party Computation, 安全多方计算

第六部分 物联网安全标准和安全体系

- ISO: International Organization for Standardization, 国际标准化组织

- ITU: International Telecommunication Union, 国际电信联盟

- IETF: The Internet Engineering Task Force, 国际互联网工程任务组

- CCSA: China Communications Standards Association, 中国通信标准化协会

名词解析

- 数据加密:数据加密是计算机系统对信息进行保护的一种最可靠的方法,它利用密码技术对信息进行交换,实现信息隐蔽,从而保护信息的安全。

- 数据融合安全:无线传感器网络中有大量的节点, 会产生大量的数据。如何把这些数据进行分类,集合出在网络中传输的有效数据并进行数据身份认证是数据融合安全所要解决的问题。

- 对称密钥:(私钥加密)即信息的发送方和接收方用同一个秘钥去加密和解密数据。只有发送方和接收方才知道这一密钥。它的最大优势是加/解密速度快,适合于对大数据量进行加密,但密钥管理困难。

- 非对称密钥:(公钥密钥加密)它需要使用不同的秘钥来分别完成加密和解密操作,一个公开发布,即公开密钥,另一个由用户自己秘密保存,即私用密钥。信息发送者用公开密钥去加密,而信息接收者则用私用密钥去解密。

- VPN:虚拟专网指依靠ISP和其他NSP(网络服务提供者)在公用网络(如Internet、Frame Relay、ATM)建立专用的数据通信网络的技术。

- 数字证书:(数字凭证)使用电子手段来证实一个用户的身份和对网络资源的访问权限。数字证书就是一个数字文件,通常由四个部分组成:第一是证书持有人的姓名、地址等关键信息;第二是证书持有人的公开密钥;第三是证书序号、证书的有效期限;第四是发证单位的数字签名。

- 数字签名:指通过一个单向函数对传送的报文进行处理得到的,是一个用以认证报文来源并核实报文是否发生变化的一个字母数字串。用于提供服务不可否认性的安全机制。

- 数字水印:是将一些标识信息(即数字水印)直接嵌入数字载体(包括多媒体、文档和软件等)当中,但不影响原载体的使用价值,也不容易被人的知觉系统(如视觉或听觉系统)觉察或注意到。

- CA:电子签证机关,是采用PKI公开密钥技术,专门提供网络身份认证服务,负责签发和管理数字证书,且具有权威性和公正性的第三方信任机构,它的作用就像颁发证件的部门,如护照办理机构。

- PKI:公钥基础设施,是一种遵循既定标准的密钥管理平台,它能够为所有网络应用提供加密和数字签名等密码服务及所必需的密钥和证书管理体系。

- 隧道技术:隧道技术是VPN的基本技术,类似于点对点连接技术。它在公用网建立一条数据通道(隧道),让数据包通过这条隧道传输。

- 防火墙:防火墙是由软件和硬件构成的系统,是一种特殊编程的路由器,用来在两个网络之间实现接入控制策略,阻挡来自外部通过网络对本网络的威胁和入侵。

- 安全路由:由于传感器网络中许多路由协议相对简单,更易受到攻击,所以常常采用安全路由来增加网络的安全性。

- 时空匿名:将一个用户的位置通过在时间和空间轴上扩展,变成一个时空区域,达到匿名的效果。

- 法拉第笼:是一个由金属网或金属薄片制成的容器, 使得某一频段的无线电信号无法穿透,用于静电屏蔽。

- 身份验证:身份验证是指通过一定的手段完成对用户身份的确认。身份验证的目的是确认当前声称为某种身份的用户确实是所声称的用户。

- 身份认证:通过检测双方拥有什么或者知道什么来确定同性双方的身份是否合法。

- 隐蔽信道:在多级安全水平的系统环境中,那些既不是专门设计的也不打算用来传输信息的通信路径。

- 访问控制:按用户身份及其所归属的某预设的定义组限制用户对某些信息项的访问,或限制对某些控制功能的使用。

- 污水池攻击:攻击者通过声称自己电源充足、性能可靠且尬笑,使泄密节点在路由算法上对周围节点具有特别的吸引力,吸引周围的节点选择它作为路由路径中的点,引诱该区域几乎所有的数据流通过该泄密节点。

- 入侵检测系统(IDS):是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。

- DMA:直接存储器访问,它允许不同速度的硬件装置来沟通,而不需要依赖于 CPU 的大量中断负载。

- Hash函数:散列算法也叫哈希算法,就是把任意长度的输入通过散列算法,变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,而不可能从散列值来唯一的确定输入值。简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。

课后习题

第一章

概要说明物联网安全的逻辑层次

底层是用来信息采集的感知识别层,中间层是数据传输的网络构建层,顶层则是包括管理服务层和综合应用层的应用/中间件层

物联网面对的特殊安全问题有哪些?

- 物联网机器/感知节点的本地安全问题

- 感知网络的传输与信息安全问题

- 核心网络的传输与信息安全问题

- 物联网业务的安全问题

感知识别层可能遇到的安全挑战包括哪几种情况?

- 网关节点被敌手控制—安全性全部丢失;

- 普通节点被敌手控制(敌手掌握节点密钥);

- 普通节点被敌手捕获(但由于没有得到节点密钥,而没有被控制);

- 节点(普通节点或网关节点)受来自于网络的DOS攻击;

- 接入到物联网的超大量节点的标识、识别、认证和控制问题。

第二章

电子签证机关(CA)的概念是什么?

CA是采用PKI(公开密钥体系)公开密钥技术,专门提供网络身份认证服务,负责签发和管理数字证书,且具有权威性和公正性的第三方信任机构。

物联网中的加密机制实施是的主要困难是什么?

感知层的节点上要运行一个加密/解密程序不仅需要存储开销、高速的CPU,而且还要消耗节点的能量

第三章

什么是非对称加密(即公开密钥系统,简称公钥)?

非对称密钥密码体系也称公开密钥技术。需要两个密钥:公开密钥和私有密钥,相对于对称密钥密码体系,最大的特点在于加密和解密使用不同的密钥。

简述数字签名的概念及应用

数字签名是指通过一个单向函数对传送的报文进行处理得到的,是一个用以认证报文来源并核实报文是否发生变化的一个字母数字串。

数字签名的作用就是了为了鉴别文件或书信真伪,签名起到认证、生效的作用。

电子ID身份识别主要有哪几种方式?

- 通行字识别方式

- 持证的方式

基于零知识证明的识别技术原理是什么?

零知识证明的基本思想是向别人证明你知道某种事物或具有某种东西,而且别人并不能通过你的证明知道这个事物或这个东西,也就是不泄露你掌握的这些信息。

零知识证明是这样一种技术,即当示证者P掌握某些秘密信息,P设法向验证者V证明自己掌握这些信息,验证者V可以验证P是否真的掌握这些秘密信息,但同时P又不想让V也知道那些信息。

物联网密钥管理流程有哪些步骤?

①密钥生成、②密钥分发、③验证密钥、④更新密钥、⑤密钥存储、⑥备份密钥、⑦密钥有效期、⑧销毁密钥、⑨密钥管理

第四章

RFID攻击模式有哪几种?

①窃听、②中间人攻击、③欺骗、重放、和克隆、④拒绝服务攻击、⑤物理破解、⑥篡改信息、⑦RFID病毒

RFID技术中有哪些隐私问题?其保护措施是什么?

位置隐私和信息隐私。

保护措施:

- 在制定RFID技术标准时就考虑隐私保护问题

- 在商业零售中RFID标签可自由除去

- 对识别权力进行限制

- 电子标签改为可读写式

如何使用物理途径来保护RFID标签的安全性?

- 静电屏蔽

- 阻塞标签

- 主动干扰

- 改变阅读器频率

- Kill命令机制

如何采用密码机制解决RFID的安全问题?举两三个例子对RFID安全协议进行说明。

利用成熟的密码方案和机制来设计和实现符合RFID安全需求的密码协议

- 哈希锁(Hash-Lock)协议

- 随机哈希锁(randomized hash-lock)协议

- Hash链协议

RFID认证通信协议

基于 RFID 认证协议的解决方案着重于设计适合标签执行的(超)轻量级认证协议。这些协议支持伪随机数生成器(PRNG)、单向哈希函数(HASH)、循环冗余校验码(CRC: Cyclic Redundancy Check)和简单比特位运算,如:异或、与、或等操作。

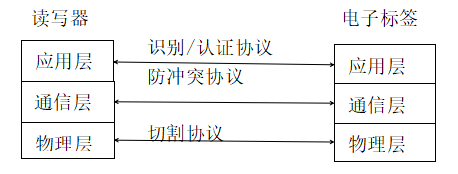

RFID系统通信模型:

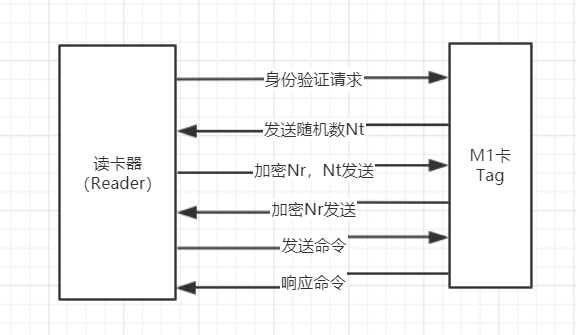

M1卡三重认证

M+k的三轮认证(三重认证)是保障M1-k安全的重要手段,读卡器M1卡的读写操作必须n过三轮验证,在该程中M1和读卡器相互发送验证信息来验证密钥,并且该过程也同样被加密。

第五章

无线传感器网络的攻击形式有哪几种?

- 虚假路由信息

- 选择性的转发

- 污水池(sinkhole)攻击

- Sybil攻击

- 蠕虫洞(wormholes)攻击

- Hello洪泛攻击

- 选择性转发

- DOS攻击

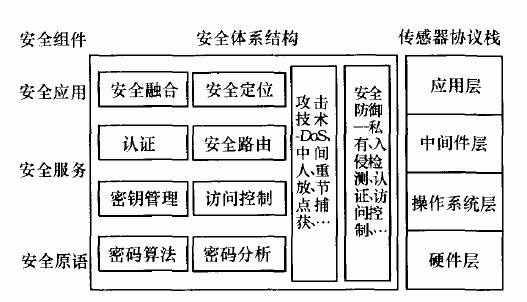

绘图描述无线传感器网络安全体系结构

如何采用安全路由来增加网络的安全性?有哪些常用的方法?

安全路由常用方式:

- 网络中加入容侵策略,提高物联网的安全性。

- 用多径路由选择的方法抵御选择性转发攻击。

- 在路由设计中加入广播半径限制抵御泛洪攻击。

- 在路由设计中加入安全等级策略抵御虫洞攻击和陷洞攻击。

什么是无线传感器网络中的数据融合安全和数据认证?

无线传感器网络中有大量的节点,会产生大量的数据。如何把这些数据进行分类,集合出在网络中传输的有效数据,并进行数据身份认证,是数据融合安全所要解决的问题。

数据认证是无线传感器网络安全的基本要求之一。网络中的消息在传输之前都要强制认证,否则敌手能够轻松地将伪造的消息包注人网络,从而耗尽传感器能量,使整个网络瘫痪。

什么是ZigBee信任中心?它能提供哪几种功能?

所谓信任中心是在网络中分配安全密钥的一种令人信任的设备,它允许设备加人网络。并分配密钥,因而确保设备之 间端到端的安全性。在采用安全机制的网络中,网络协调者可成为信任中心。信任中心提供3种功能:

- 信任管理。任务是负责对加入网络的设备验证。

- 网络管理。任务是负责获取和分配网络密钥给设备。

- 配置管理。任务是确保端到端设备的安全。

为了满足安全性需要,ZigBee标准使用哪几种方法来确保安全?

- 加密技术:ZigBee使用AES-128加密算法。

- 鉴权技术:保证信息的原始性,使得信息不被第三方攻击。

- 完整性保护:

- 帧序更新:通过设置计数器来保证数据更新,通过使用一个有序编号来避免帧重发攻击。

第六章

无线通信网络中的不安全因素主要有哪几个方面?

- 无线窃听

- 假冒攻击

- 信息篡改

- 服务后抵赖

- 重传攻击

简述WAP应用面临的安全威胁。

- 假冒

- 窃听

- 非授权访问

- 信息否认

- WAP应用模型本身存在的安全漏洞

无线网络安全技术的实现措施有哪几种?

- 采用128位WEP加密技术,不使用厂商自带的WEP密钥

- 使用MAC地址过滤策略

- 禁用SSID广播

- 采用端口访问技术进行控制,防止非授权的非法接入和访问

- 对于密度等级高的网络采用VPN进行连接

简述UWB面临的信息安全威胁。

- 拒绝服务攻击

- 密钥泄露

- 假冒攻击

- 路由攻击

第七章

网络安全攻击的形式有哪几种?

- 中断:以可用性作为攻击目标,它毁坏系统资源,使网络不可使用。

- 截获:以保密性作为攻击目标,非授权用户通过某种手段获得对系统资源的访问。

- 篡改:以完整性作为攻击目标,非授权用户不仅获得访问而且对数据进行修改。

- 伪造:以完整性作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。

分别简述包过滤防火墙、代理服务器防火墙和状态监视器防火墙的技术原理。

- 包过滤防火墙:通过在网络中的适当位置对数据包进行过滤,根据检查数据流中每个数据包的源地址、目的地址、所有的TCP端口号和TCP链路状态等要素,然后依据一组预定义的规则,以允许合乎逻辑的数据包通过防火墙进入到内部网络,而将不合乎逻辑的数据包加以删除

- 代理服务器防火墙:其运行在两个网络之间,当代理服务器接收到用户的请求后,会检查用户请求的站点是否符合公司的要求,如果公司允许用户访问该站点,代理服务器会像一个客户一样去该站点取回所需信息,再转发给客户。

- 状态监视器防火墙:安全特性较好。采用了一个在网关上执行网络安全策略的软件引擎,称为检测模块。检测模块在不影响网络正常工作的前提下,采用抽取相关数据的方法对网络通信的各层实施检测,抽取部分数据,即状态信息,并动态地保存起来,作为以后指定安全策略的参考。

什么是IPSec安全协议? IPSec 协议的特点是什么?

IPSec(IP Scourin)是IETF制定的三层隧道加密协议,它为Intemet上传输的数据提供了高质量的、可互操作的、基于密码学的安全保证。特定的通信万之间在IP层通过加密与数据源认证等方式提供了以下的安全服务。

- 数据机密性(confidentiality): IPSec发送方在通过网络传输包前对包进行加密。

- 数据完整性(data integrity): IPSec 接收方对发送方发送来的包进行认证,以确保数据在传输过程中没有被篡改。

- 数据来源认证(datalauthentication): IPSec在接收端可以认证发送IPSec报文的发送端是否合法。

- 防重放(anti replay): IPSec接收方可检测并拒绝接收过时或重复的报文。

VPN主要采用哪4项技术来保证安全?

- 隧道技术

- 加解密技术

- 密钥管理技术

为防止黑客攻击,通常可以使用哪几种防范措施?

p203

第八章之后

信息加密和隐藏可以分为哪3种模式?

- 信息加密模式

- 信息隐藏模式

- 信息加密与隐藏模式

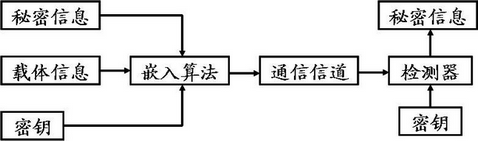

绘图说明信息隐藏的通用模型。

被隐藏的信息称为秘密信息,如版权信息、秘密数据和软件序列号等。而用于隐藏秘密信息的公开消息称为载体信息,如视频、图片、音频和文本文件等

数据隐写术可以分为哪几类?

- 替换系统

- 变换域技术

- 扩展频谱技术

- 统计方法

- 失真技术

- 载体生成方法

数字水印具有哪些特点?主要应用于哪些领域?

特点:

- 有效性

- 逼真度

- 数据容量

- 盲检测与明检测

- 虚检率

- 鲁棒性

- 安全性

应用领域:

- 版权保护

- 广播监视

- 操作跟踪

- 内容认证

- 访问控制

- 指纹

- 内容标志

- 防伪

LBS系统由哪些部分组成?

一个完整的LBS系统主要由空间定位系统、位置服务中心、通信网络和移动终端等部分组成。

- 移动终端

- 无线网络

- 定位平台

- 提供位置服务的服务器

- 提供位置服务的应用程序

- 与位置信息相关的内容

简述隐私的定义

隐私就是个人和机构等实体不愿意被外部世界知晓的消息,在具体应用中,隐私为数据所有者不愿意被披露的敏感消息,包括敏感数据以及数据所表征的特性。通常我们所说的隐私都指敏感数据,如个人的薪资、病人的患病记录、公司的财务信息等。

简要说明侵犯网络隐私权的主要技术手段。

- 利用在线注册收集隐私消息

- 利用IP地址跟踪用户的位置或行踪

- 利用Cookie文件手机用户的隐私信息

- 利用特洛伊木马病毒窃取隐私信息

- 利用嵌入式软件手机隐私信息

- 利用Web Beacon窃取隐私信息

- 利用篡改网页收集隐私消息

说明位置服务与隐私保护的关系。

隐私保护不是指要保护用户的个人信息不被他人使用,而是指用户对个人信息进行有效控制的权利。位置信息是一种特殊的个人隐私信息,对其进行保护就是要给予所涉及的个人决定和控制自己所处位置的信息何时、如何及在何种程度上被他人获知的权利。

简述LBS中的3种基本的隐私保护方法

- 假位置:通过制造假位置达到以假乱真的效果。

- 时空匿名:将一个用户的位置通过在时间和空间轴上扩展,变成一个时空区域,达到 匿名效果。

- 空间加密:通过对位置加密达到匿名效果。